Sadržaj:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 08:05.

- Zadnja izmjena 2025-01-23 14:37.

Napisali: Riley Barrett i Dylan Halland

Cilj ovog projekta je omogućiti IoT uređaju, kao što je Weemo Smart Plug, Amazon Echo, Gaming Console ili bilo koji drugi uređaj s omogućenom Wi-Fi mrežom, da se poveže na WPA_EAP Enterprise Network koristeći Raspberry Pi Zero W kao paket uređaj za prosljeđivanje. Dodatni koraci konfiguracije potrebni su za uređaje koji se povezuju na poslovnu mrežu, a mnogi uređaji uopće nisu kompatibilni. Korištenjem Wi-Fi Bridgea, svaki uređaj može lako dobiti pristup internetu povezivanjem na Pi.

Sistem se može implementirati na jednoj bežičnoj kartici ili dvije odvojene kartice, ovisno o zahtjevima korisnika. Za sisteme koji zahtijevaju veću jačinu signala i veće brzine učitavanja/preuzimanja, najbolje je koristiti namjensku bežičnu karticu za smještaj pristupne tačke. Međutim, za sisteme u kojima su snaga signala i propusnost manje važni ili gdje se želi isplativije rješenje, pristupna tačka i mrežna veza mogu dijeliti jednu karticu.

Supplies

Raspberry Pi Zero W

Pristup tastaturi i monitoru

Nekoliko znanja o programiranju (u svrhu otklanjanja grešaka, postavljanje Raspberry Pi)

Vanjski WiFi adapter/ključ (opcionalno)

Korak 1: Postavljanje Raspberry Pi

Počnite povezivanjem svog Pi -a na tastaturu i monitor (možda će vam trebati HDMI adapter).

Zatim možete početi upisivanjem naredbe:

sudo su

Ovo će osigurati da imate potrebne privilegije za izmjenu datoteka na pi.

Sada ćete htjeti instalirati dnsmasq i hostapd pomoću naredbe:

apt-get install dnsmasq hostapd

Sada možete početi s postavljanjem WiFi mosta.

NAPOMENA - Sljedeći vodič će sadržavati informacije za one koji koriste jednu ugrađenu bežičnu karticu za pristupnu tačku i za povezivanje na mrežu. Takođe je moguće konfigurirati sistem da radi na dvije odvojene kartice. Da biste to učinili, jednostavno potražite komentirane "wlan1" retke u priloženim datotekama i zamijenite ih susjednim "ap0" redovima.

Korak 2: 70-persistent-net.rules

Počnite tako što ćete pronaći MAC adresu vašeg pi -a upisivanjem:

iw dev

Kreirajte sljedeću datoteku:

nano /etc/udev/rules.d/70-persistent-net.rules

i uredite ga tako da sadrži sljedeće

SUBSISTEM == "ieee80211", ACTION == "dodaj | promijeni", ATTR {macaddress} == "b8: 27: eb: c0: 38: 40", KERNEL == "phy0", / RUN+= "/sbin/ iw phy phy0 interfejs add ap0 type _ap ", / RUN+="/bin/ip set veza ap0 adresa b8: 27: eb: c0: 38: 40"

Ova datoteka govori sistemu da dodijeli uređaj za pristupnu tačku pri pokretanju. Ovdje bi MAC adresu trebala zamijeniti adresa vašeg pi, koju ste upravo pronašli.

(Dvije bežične kartice) Ova datoteka nije potrebna kada koristite dvije bežične kartice.

Korak 3: Hostapd.conf

Zatim ćete urediti datoteku hostapd.conf unosom sljedećeg:

nano /etc/hostapd/hostapd.conf

Izmijenite datoteku tako da odgovara sljedećoj konfiguraciji:

ctrl_interface =/var/run/hostapd

ctrl_interface_group = 0 #interface = ap0 interface = wlan1 driver = nl80211 ssid = testnet hw_mode = g channel = 6 wmm_enabled = 0 macaddr_acl = 0 auth_algs = 1 wpa = 2 wpa_passphrase = 0123456789 wpa_key_mgmrsp

Imajte na umu da dok je moj kanal ovdje postavljen na 6, možda ćete morati promijeniti ovu vrijednost kako bi odgovarala kanalu na kojem je wlan0. Na nekim mrežama kanal će se automatski promijeniti tako da pristupna tačka odgovara wlan0, ali to nije bilo moje iskustvo na poslovnoj mreži. Upisom možete provjeriti koji se kanali trenutno koriste i koja sučelja

iwlist kanal

(Dvije bežične kartice) Jednostavno dekomentirajte red koji sadrži wlan1 i komentirajte onaj koji sadrži ap0.

Korak 4: Dnsmasq.conf

Sada ćete urediti datoteku dnsmasq.conf:

nano /etc/dnsmasq.conf

Raskomentirajte ili dodajte sljedeće retke:

interfejs = lo, ap0

#sučelje = lo, wlan1 no-dhcp-sučelje = lo server povezivanja-sučelja = 8.8.8.8 lažna-potrebna dhcp-raspona potrebna za domenu = 192.168.2.100, 192.168.2.200, 12h

Ovdje možete koristiti vlastitu podmrežu, samo budite sigurni da ste dosljedni.

(Dvije bežične kartice) Dekomentirajte liniju koja sadrži wlan1 i komentirajte onu koja sadrži ap0.

Korak 5: Interfejsi

Zatim ćete morati izmijeniti datoteku sučelja:

nano/etc/network/interfejsi

auto lo

auto ap0 #auto wlan1 auto wlan0 iface lo inet loopback iface eth0 inet dhcp allow-hotplug ap0 #allow-hotplug wlan1 iface ap0 inet statički #iface wlan1 inet statička adresa 192.168.2.1 maska mreže 255.255.255.0 hostapd /etc/hostapd/hostapd allow -hotplug wlan0 iface wlan0 inet dhcp unaprijed wpa_supplicant -B -Dwext -i wlan0 -c/etc/wpa_supplicant/wpa_supplicant.conf post -down killall -q wpa_supplicant

Vrijedi napomenuti da wlan0 sučelje MORA doći nakon bilo kojeg sučelja koje mu prosljeđujete, inače sistem neće raditi ispravno.

(Dvije bežične kartice) Raskomentirajte sve retke koji sadrže wlan1 i komentirajte sve koji sadrže ap0.

Korak 6: Wpa_supplicant.conf

Sada ćete izmijeniti datoteku wpa_supplicant.conf koja se nalazi na:

nano /etc/wpa_supplicant/wpa_supplicant.conf

Neke su mreže konfigurirane drugačije od drugih pa ovaj dio može zahtijevati petljanje, evo datoteke wpa_supplicant.conf koja mi je omogućila povezivanje s mrežom na Cal Polyu:

country = USctrl_interface = DIR =/var/run/wpa_supplicant GROUP = netdev update_config = 1 network = {ssid = "SecureMustangWireless" scan_ssid = 1 key_mgmt = WPA-EAP u paru = CCMP TKIP grupa = CCMP TKIP eap = PEAP identitet = korisničko ime calpoly.edu "password =" your_password "phase1 =" peapver = 0 "phase2 =" MSCHAPV2 "}

Ova datoteka se koristi za konfiguriranje wlan0 za povezivanje s mrežom vašeg preduzeća. Neke mreže preduzeća zahtijevaju CA certifikat za povezivanje. Za kampusnu mrežu Cal Polya nije potreban certifikat, pa sam preskočio ovaj dio, ali možete jednostavno preuzeti odgovarajuće certifikate i dodati ih u datoteku wpa_supplicant s linijom

ca_cert = "/put/do/cert.pem"

Korak 7: Hostapdstart skripta

Posljednje što treba učiniti je napisati skriptu koja pokreće oba sučelja i postavlja prosljeđivanje paketa pri pokretanju sistema. Kreirajte datoteku pod nazivom hostapdstart upisivanjem:

nano/usr/local/bin/hostapdstart

Dodajte sljedeće datoteci

sudo ifdown --force wlan0 && sudo ifdown --force ap0 && sudo ifup ap0 && sudo ifup wlan0

#sudo ifdown --force wlan0 && sudo ifdown --force wlan1 && sudo ifup wlan1 && sudo ifup wlan0 sudo sysctl -w net.ipv4.ip_forward = 1 sudo iptables -t nat -A POSTROUTING -s 192.168.2.0/24! -d 192.168.2.0/24 -j MASQUERADEsudo systemctl restart dnsmasq

Ova skripta ruši oba sučelja, zatim ih vraća ispravnim redoslijedom, kaže pi da želite proslijediti pakete s jednog sučelja na drugo i na kraju ponovno pokreće dnsmasq tako da će promjene stupiti na snagu.

(Dvije bežične kartice) dekomentirajte liniju s wlan1 i liniju komentara s ap0.

Korak 8: Rc.local

Konačno, želimo da se sistem pokrene kada se sistem pokrene, pa ćemo izmijeniti datoteku rc.local, koja se pokreće pri pokretanju:

nano /etc/rc.local

Jednostavno dodajte sljedeći redak na kraj datoteke:

hostapdstart> 1 &

Vaša datoteka bi trebala izgledati otprilike ovako:

_IP = $ (ime hosta -I) || trueif ["$ _IP"]; zatim printf "Moja IP adresa je %s / n" "$ _IP" fi

hostapdstart> 1 &

izlaz 0

Korak 9: Ponovo pokrenite sistem

I to je to! Sada, pod pretpostavkom da ste sve ispravno postavili i da je vaš WiFi ključ priključen (ako ga koristite), jednostavno morate ponovo pokrenuti Raspberry Pi naredbom:

reboot

Nakon što se vaš Pi uspješno ponovo pokrene, trebali biste moći vidjeti naziv svoje pristupne točke na bilo kojem uređaju (telefonu, prijenosnom računaru itd.). Nakon što se povežete pomoću navedene lozinke, trebala bi vas povezati izravno na željenu Enterprise mrežu!

Posebno hvala na sljedećim linkovima koji su nam dali ideju kako pristupiti ovom projektu:

- https://blog.thewalr.us/2017/09/26/raspberry-pi-ze…

- https://www.raspberrypi.org/forums/viewtopic.php?p…

- https://www.raspberrypi.org/forums/viewtopic.php?f…

Javite nam ako imate pitanja, komentare ili prijedloge!

Drugoplasirani u IoT Challenge -u

Preporučuje se:

KaKu most (Klik-aan Klik-uit): 4 koraka

KaKu Bridge (Klik-aan Klik-uit): Ovaj KakuBridge je vrlo jeftin (<8 USD) i vrlo jednostavan za izgradnju domotica sistema za Klik-aan Klik-uit uređaje, (CoCo). Pomoću daljinskog upravljača na web stranici možete kontrolirati do 9 uređaja. Osim toga, pomoću KakuBridge -a možete zakazati svaki uređaj

Jeftino NMEA/AIS čvorište - RS232 na Wifi most za upotrebu na brodu: 6 koraka

Jeftino NMEA /AIS čvorište - RS232 na Wifi Bridge za ugrađenu upotrebu: ažuriranje 9. januara 2021 - dodana dodatna TCP veza i ponovna upotreba posljednje veze ako se poveže više klijenataAžuriranje 13. prosinca 2020 - Dodana je verzija bez konfiguracije koda za brodove sa postojećim usmjerivačima UvodOva NMEA / AIS RS232 do WiFi most je

Izgradite Rainbow interaktivni most koristeći Minecraft Raspberry Pi Edition: 11 koraka

Izgradite Rainbow interaktivni most koristeći Minecraft Raspberry Pi Edition: Jučer sam vidio svog osmogodišnjeg nećaka kako igra Minecraft s Raspberry Pi-em koji sam mu dao prije, a onda sam dobio ideju da koristi kod za izradu prilagođenog i uzbudljivog Minecraft-a pi projekt LED blokova. Minecraft Pi je odličan način da započnete sa

Kako napraviti H-most: 15 koraka

Kako napraviti H-most: H-most je vrsta strujnog kruga koju možete koristiti za pokretanje reverzibilnog istosmjernog motora koji se okreće i u smjeru kazaljke na satu. okretanje pomoću prekidača ili kontrolera c

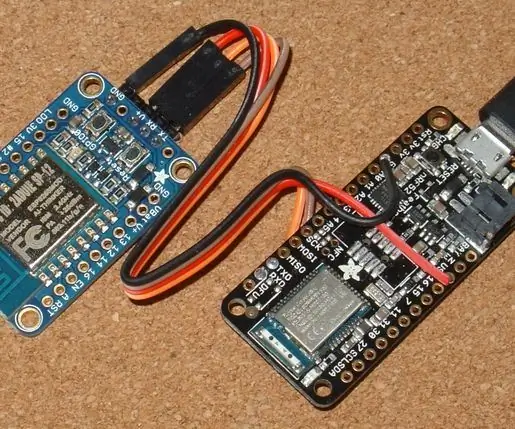

Jednostavan WiFi to BLE (Bluetooth niskoenergetski) most: 9 koraka (sa slikama)

Jednostavan WiFi to BLE (Bluetooth niskoenergetski) most: ažuriranje 4. decembra 2017. - revidirane skice Feather nRF52 i savjeti za otklanjanje grešaka. Dodane slike mosta montiranog u kutiju. Ovaj jednostavan projekt pruža WiFi pristup bilo kojem Bluetooth modulu niske energije (BLE) koji implementira Nordic -ov UART sa TX Notify. Th