Sadržaj:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 08:07.

- Zadnja izmjena 2025-01-23 14:37.

Svrha ovog uputstva je da vam pokaže kako se automatski i sigurno povezati s vašeg Raspberry Pi -a na udaljeni server u oblaku (i obrnuto) radi izvođenja sigurnosnih kopija i ažuriranja itd. Da biste to učinili, koristite parove ključeva SSH koji otkloniti potrebu za pamćenjem lozinki i omogućiti vam sigurniju vezu.

(CAVEAT - Ne pokušavajte ovo ako niste kompetentni u konfiguriranju dozvola za Linux, u protivnom ćete svoje sisteme učiniti ranjivijima na napade hakera.)

Zahtevi

1. Raspberry Pi sa interfejsom komandne linije (CLI) kao što biste videli na Puttyju.

2. Pristup udaljenom serveru u oblaku koji hostira recimo OVH ili DigitalOcean, sa CLI.

3. Windows laptop ili računar sa instaliranim Putty i PuttyGen.

Pretpostavke

1. Poznajete Linux naredbe

2. Možete pristupiti svom udaljenom serveru koristeći uobičajene ručne procese, npr. FTP.

3. Na vašem Windows računaru ćete imati prethodno instaliran PuttyGen

Koraci

Ukratko, - vidi sliku 1

a) Na svom Windows računaru kreirajte privatnu PPK datoteku koristeći PuttyGen

b) Na svom Windows računaru stvorite javnu PPK datoteku koristeći PuttyGen (to se radi automatski u koraku a)

b) Na svom Windows računaru kopirajte javni ključ sa svog Windows računara na udaljeni server u oblaku

d) Na računaru sa operativnim sistemom Windows konvertujte privatnu PPK datoteku u ključ OpenSSH koristeći PuttyGen

e) Kopirajte OpenSSH ključ sa svog Windows računara na Raspberry Pi

f) Testirajte pristup i prijenos datoteka sa Raspberry Pi -a na vaš udaljeni server

Korak 1: A) Kreirajte privatnu PPK datoteku, B) Kreirajte javni ključ i C) Kopirajte je na udaljeni server

Da biste stvorili privatnu PPK datoteku, otvorite PuttyGen na svom Windows računaru. PuttyGenu možete pristupiti desnim klikom na ikonu kit na Windows traci zadataka. U izborniku PuttyGen odaberite ključ, zatim generirajte par ključeva, odaberite opciju SSH2 -RSA ključ. Prilikom stvaranja privatnog ključa od vas će se tražiti da postavite pristupnu frazu, a ako postavite pristupnu frazu, od vas će se tražiti da je unesete tokom budućih operacija. Sačuvajte privatni ključ na sigurnom mjestu na svom Windows računaru. Tada ćete u prozoru vidjeti javni ključ kao što je prikazano na slici 2.

Zatim prebacimo javni ključ na udaljeni cloud server. Otvorite Putty sesiju na udaljenom cloud serveru koristeći Putty. Recimo da ste se prijavili kao remoteuser1, a zatim učinite sljedeće na udaljenom CLI poslužitelju u oblaku

cd /home /remoteuser1 (ako već ne postoji) mkdir.ssh

nano.ssh/authorized_keys (Vidjet ćete prazan ekran - zalijepite javni ključ prikazan na slici 2, a zatim spremite i zatvorite ovu datoteku)

chmod 0700.ssh

chmod 0600 /home/remoteuser1/.ssh/authorized_keys

Korak 2: D) Pretvorite privatnu PPK datoteku u OpenSSH ključ i E) Kopirajte je u Raspberry Pi

Za pretvaranje privatnog ključa u OpenSSH, otvorite PuttyGen, a zatim otvorite privatni ključ koji ste ranije stvorili - idite na opciju Konverzije u izborniku, a zatim odaberite Izvoz OpenSSH ključa - provjerite ima li datoteka koju kreirate tip datoteke.key. Sačuvajte ga na sigurnom mjestu, a zatim otvorite kit sesiju da biste se prijavili na svoj Raspberry Pi. Kopirajte datoteku ključa u početni direktorij na Raspberry Pi korisničkog računa koji ste koristili za prijavu na Raspberry Pi. Recimo da se ključ zove pitobot.key, a zatim slijedite ove korake:

cd /home /pi

sudo mv pitobot.key/home/pi/

sudo chmod 600 pitobot.key

Sada ste spremni provjeriti je li vaša instalacija uspješna - Ovo se opet radi iz Pi -a. Upamtite, remoteuser1 je račun na udaljenom serveru u oblaku u čiji ste matični direktorij spremili javni ključ, a ipaddress je ipad adresa udaljenog poslužitelja u oblaku.

Prvo s Raspberry Pi -a, prijavimo se na udaljeni cloud server koristeći Putty. Upišite sljedeće naredbe na Raspberry PI CLI. (Ako ste postavili zaporku kada ste stvarali privatni ključ, od vas će se to tražiti sada.)

sudo ssh -i /home/pi/pitobot.key remoteuser1@ipaddress

Ovo će vas prijaviti u CLI udaljenog cloud servera u početnom direktoriju remoteuser1. Ukucavanjem 'exit; vratit ćete se u CLI vašeg Raspberry Pi.

Zatim pokušajte prenijeti datoteke s udaljenog cloud servera na Raspberry Pi. Koristite sljedeće naredbe: (Opet, ako ste postavili zaporku kada ste stvarali privatni ključ, od vas će se to sada tražiti.)

sudo scp -i /home/pi/pitobot.key remoteuser1@ipaddress: //var/www/html/*.*/home/pi/

Ovo će prenijeti sve datoteke iz/var/www/html/foldera na udaljenom serveru u/home/pi/folder na vašem Raspberry Pi -u. (Dvotočka je vrlo važna) Naravno da možete promijeniti redoslijed naredbi i prenijeti datoteke s Pi na udaljeni poslužitelj.

Korak 3: Sigurnosna razmatranja

Iako pristup parom ključeva SSH poboljšava sigurnost, razmislite o sljedećem:

1. S omogućenim parovima ključeva SSH, trebali biste razmisliti o uklanjanju mogućnosti da se korisnici prijavljuju izravno na udaljeni poslužitelj (Svojim poslužiteljima možete pristupiti i pomoću parova ključeva Putty u sustavu Windows koristeći isti par ključeva, a mogli biste i onemogućiti prijavite se i na svoj Pi). Budite oprezni ako se odlučite za ovo i nemojte pristupiti velikom prasku. Da biste to učinili, morate onemogućiti nekoliko konfiguracija u ssh konfiguracijskoj datoteci. Budite vrlo oprezni pri ovome. Naredbe su

nano/etc/ssh/sshd_config

Unutar datoteke unesite sljedeće promjene

PasswordAuthentication br

UsePAM br

Spremite, izađite, a zatim ponovo pokrenite SSH pomoću systemctl restart ssh (Ovo je za Debian. Može biti drugačije na različitim Linux distribucijama)

2) Čuvajte sve svoje ključeve u protivnom rizikujete kršenje podataka ili nedostatak pristupa vašim serverima. Preporučujem da ih držite u sigurnom trezoru, kao što je bitwarden.com, i ograničite im pristup kroz svoju politiku kontrole pristupa.

3) Korištenje lozinke poboljšava sigurnost, ali može otežati automatizaciju cron poslova itd. Odluku o korištenju ove i drugih značajki trebalo bi utvrditi procjenom rizika, na primjer, ako obrađujete lične podatke, potrebne su vam veće / proporcionalne kontrole.

Preporučuje se:

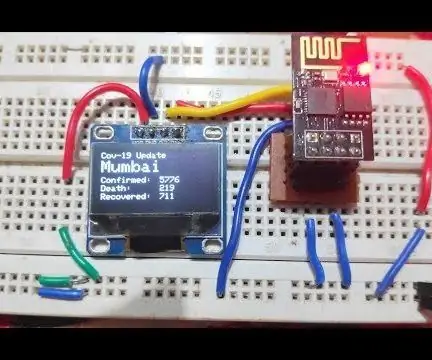

Alat za praćenje ažuriranja Covid-19 pomoću ESP8266: 9 koraka

Alat za praćenje ažuriranja Covid-19 pomoću ESP8266: Ovaj projekt prikazuje trenutne podatke o izbijanju koronavirusa u raznim gradovima indijskim državama u stvarnom vremenu na OLED ekranu. Ovaj alat za praćenje statusa uživo pomaže vam da pratite ažuriranje vašeg okruga u stvarnom vremenu. Ovaj projekat je potpuno b

Ksenonska plazma lampa + AŽURIRANJA !: 6 koraka

Ksenonska plazma lampa + AŽURIRANJA !: Prvo želim započeti s ovim …*UVIJEK PROČITAJTE CIJELO UPUTSTVO PRE nego što ga napravite ili ga možete požaliti!*Ovo uputstvo uključuje visokonaponske i oštre alate, stoga uvijek budite oprezni.*Ako nisu u stanju to učiniti na siguran način

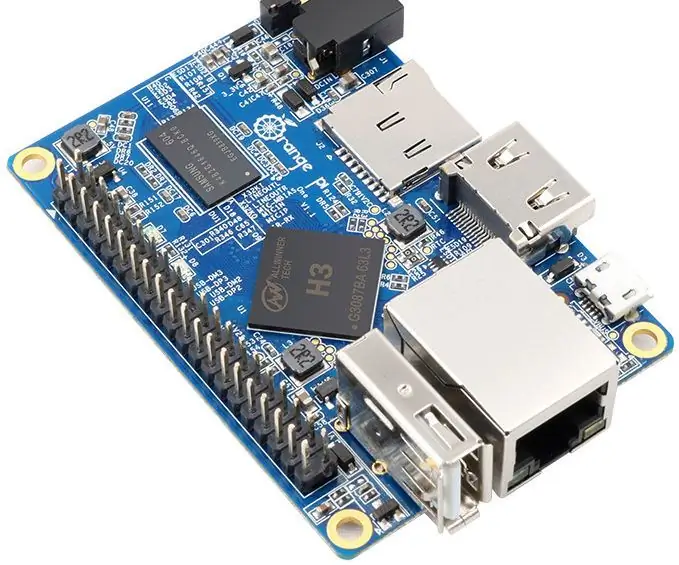

Koristite Orange Pi bez monitora pomoću SSH i VNC servera: 6 koraka

Koristite Orange Pi bez monitora pomoću SSH i VNC servera: Orange Pi je poput mini računara. Ima sve osnovne portove koje normalno računalo ima. Kao i HDMIUSBEthernetIT ima neke posebne posebne portove, poput USB zaglavlja OTGGPIO zaglavlja, utor za SD karticu, paralelni port kamere Ako želite raditi narančasto pi, morate imati potrebu za

Kako besplatno dodati melodije zvona i sigurnosne kopije na Verizon Vx8500 (poznatu i kao čokolada): 8 koraka

Kako besplatno dodati melodije zvona i sigurnosne kopije videozapisa na Verizon Vx8500 (poznat i kao čokolada): Ovo će vam pokazati kako izgraditi kabel za punjenje/prijenos podataka za vx8500 (poznat i kao čokolada) i kako koristiti kabel za postavljanje melodija zvona i sigurnosnu kopiju kupljenih vcast video zapise. Odricanje od odgovornosti: Nisam odgovoran za postupke onih koji čitaju ovu stranicu

Paketni sistem rezervne kopije - da život učinite malo lakšim!: 3 koraka

Paketni sistem rezervne kopije - da bi život učinio lakšim!: Ova instrukcija će vam pokazati razloge i ispravne kodove za kreiranje rezervnog sistema, pravljenje rezervne kopije spoljnog uređaja (npr. SD kartica, USB disk itd.) Ovaj sistem bi trebao biti u potpunosti korišten za vlastitu ličnu upotrebu i također učiniti vaš život